Вирус-вымогатель: сегодня и завтра

Мы собрали мнения трех членов команды FortiGuard Labs — Дерека Мэнки (глава отдела анализа безопасности и глобальных угроз), Аамира Лакхани (старший аналитик кибербезопасности) и Дугласа Сантоса (аналитик кибербезопасности) относительно вирусов-вымогателей в текущей ситуации, чтобы лучше понять уровень угрозы, которую они представляют, и выделить меры, которые организации должны принять, пока их сети все еще находятся в состоянии изменения.

Последние несколько недель глобальные усилия сфокусировались на адаптации к кризису и безопасность, возможно, отошла на второй план. Но киберпреступники не дремлют. Сети были взбудоражены, преступники очень активно таргетировали удаленных работников с помощью материалов, связанных с COVID, и других атак. Злоумышленники исследовали эти новые сетевые среды на наличие уязвимостей в надежде, что адекватные средства защиты не были внедрены достаточно быстро

![]() Печальная правда заключается в том, что большинства атак можно было избежать. Организациям трудно обеспечивать устройства всеми актуальными патчами

Печальная правда заключается в том, что большинства атак можно было избежать. Организациям трудно обеспечивать устройства всеми актуальными патчами

В течение этого времени специалисты FortiGuard Labs активно отслеживали ландшафт киберугроз, наблюдая значительное увеличение количества атак, направленных на отдельных лиц с использованием фишинговых и вредоносных веб-сайтов. Вложения электронной почты содержат зараженный и вредоносный контент, что объясняет, почему в марте этого года было зафиксировано увеличение количества вирусов на 131%. Это также объясняет причину сокращения числа традиционных атак: киберпреступники смещают фокус. Вероятность роста количества атак с использованием вирусов-вымогателей растет, поскольку киберпреступники хотят использовать скомпрометированные устройства конечных пользователей в качестве канала доступа в базовую сеть, за которой, возможно, сейчас не следят так тщательно, как раньше.

Fortinet — американская транснациональная корпорация, которая специализируется на разработке и продвижении программного обеспечения, решений и сервисов в области информационной безопасности: межсетевых экранов, антивирусных программ, систем предотвращения вторжений и обеспечения безопасности конечных точек и других продуктов. По объему выручки компания занимает четвертое место среди всех компаний, специализирующихся в области сетевой безопасности

Мы начали нашу беседу со специалистами с вопроса:

Дерек Мэнки: Вирусы-вымогатели точно находятся в списке угроз, которые не дают специалистам в области безопасности спокойно спать по ночам. И мы не видим здесь никаких изменений. А когда дело доходит до защиты от таких угроз, инструменты для обеспечения безопасности хороши настолько, насколько хороша команда, которая ими управляет. Всё, от ошибок в конфигурации до распределенности решений, может ослабить способность корпоративной системы защиты обнаруживать и предотвращать кибератаки. Однако, когда речь идет о вирусах-вымогателях, самой большой проблемой является человеческий фактор.

Аамир Лакхани: Реальность такова, что вирус-вымогатель — это не самая сложная и изощренная вредоносная программа. В то же время это делает его гораздо более опасным, поскольку порог знаний, которыми должны обладать злоумышленники, низок, а это означает, что инструментарий для создания вредоноса можно скачать из интернета и модифицировать с минимальными знаниями программирования. Действительно, большая часть такого софта скорее всего не будет работать на больших организациях, поскольку устройства для обеспечения безопасности будут его идентифицировать и блокировать. Но учитывая новую среду, в которую мы все были вынуждены погрузиться: переход на удаленную работу, перегрузка IT-команд и новые, в значительной степени не проверенные политики безопасности — сейчас время, когда компании подвергаются очень высокому риску атак. С точки зрения объема есть и другие угрозы, которые могут быть более распространены. Но вирусы-вымогатели представляют собой основную угрозу, с учетом того, какое влияние они оказывают на внутренние процессы организации: одна атака с использованием такого вредоноса может полностью закрыть предприятие.

— Почему кибергигиена и человеческий фактор остаются основными слабыми местами для вирусов-вымогателей?

А. Л.: Печальная правда заключается в том, что большинства атак можно было избежать. Организациям трудно обеспечивать устройства всеми актуальными патчами. Конечно, это не всегда их вина. Патчи должны быть протестированы, а в больших и сложных средах этот процесс может отнимать много времени. Часто пользователи получают права администратора на своих рабочих устройствах, чтобы снизить нагрузку и затраты на менеджмент и персонал IT-поддержки, но это затрудняет автоматизацию исправлений и обновлений. А в больших мобильных средах заставить пользователей своевременно устанавливать обновления может быть сложно из-за таких вещей, как географическая разбросанность. Однако если корректно решить данные проблемы, большинство вирусов-вымогателей будут просто неэффективны.

![]() Реальность такова, что вирус-вымогатель — это не самая сложная и изощренная вредоносная программа. В то же время это делает его гораздо более опасным, поскольку порог знаний, которыми должны обладать злоумышленники, низок

Реальность такова, что вирус-вымогатель — это не самая сложная и изощренная вредоносная программа. В то же время это делает его гораздо более опасным, поскольку порог знаний, которыми должны обладать злоумышленники, низок

Дуглас Сантос: И когда мы говорим «человеческий фактор», мы не только указываем на наивных людей, которые нажимают на ссылки или открывают вредоносные документы. К ним также относятся IT-специалисты и руководители, которые не понимают этих угроз или того, как можно их остановить. Технологии, связанные с киберугрозами, развиваются гораздо быстрее, чем большинство из нас способны осмыслить, понять и выработать ответные меры. Кроме того, продолжает увеличиваться разрыв в навыках. Это сложная задача.

— Как вы оцениваете возможности развития вирусов-вымогателей в 2020 году?

Д. М.: Можно предсказать более интенсивный рост количества целенаправленных атак с целью получения выкупа, которые обходятся бизнесу дороже с точки зрения операционной деятельности и нормативной нагрузки. Вредоносные программы и атаки с целью получения выкупа в целом сейчас представляют собой нечто совершенно иное, поскольку они нацелены на определенные внутренние системы и специально создаются под них. Еще одним фактором, способствующим росту числа атак на предприятия и организации, является рост доступности предложений Ransomware-as-a-Service (RaaS), что, как я предсказывал много лет назад, должно было произойти как часть эволюция программ для получения выкупа. А в 2020 году мы уже наблюдаем еще один сдвиг, связанный с переходом на использование киберпреступниками современных возможностей, связанных с COVID-19, что свидетельствует о том, что эволюция программ для получения выкупа — это не только целевые атаки. И от такого фронта многоцелевых атак гораздо сложнее защититься.Д. С.: Да, и еще я считаю, что мы все еще можем увидеть новый массовый вирус-вымогатель, как, например, WannaCry, просто потому, что есть гораздо больше уязвимостей, таких как BlueKeep и новейшая в SMBv3, которая была окрещена SMBGhost. Это просто вопрос времени.

— Что может сделать бизнес?

Д. М.: Процесс перехода к цифровой экономике обусловливает наше текущее уязвимое положение. Компаниям необходимо принять меры для защиты своих сетей и сетевых ресурсов от все более усложняющихся вирусов-вымогателей.

![]() Независимо от того, кто является мишенью, каждый человек может быть заинтересован тщательно продуманным письмом, которое пришло, когда он просто отвлекся достаточно сильно, чтобы не обращать внимания на детали

Независимо от того, кто является мишенью, каждый человек может быть заинтересован тщательно продуманным письмом, которое пришло, когда он просто отвлекся достаточно сильно, чтобы не обращать внимания на детали

Хотя каждая сетевая среда отличается от других, вот двадцать советов, которые любая организация может взять на вооружение уже сегодня для снижения рисков, которые несут вирусы-вымогатели и другие сложные угрозы. Перечислю их:

1. По возможности исправляйте и обновляйте операционные системы, устройства и программное обеспечение. Сделайте это приоритетом для ваших удаленных сотрудников, особенно для тех, кто использует личные устройства для подключения к корпоративной сети.

2. В случае, если устройства не могут быть обновлены, убедитесь в наличии соответствующих элементов управления и предупредительных сигналов.

3. Убедитесь, что на всех конечных устройствах установлены расширенные средства безопасности, такие как anti-exploit и EDR решения.

4. Убедитесь, что установлены такие средства контроля доступа, как многофакторная аутентификация и решения по контролю сетевого доступа (Network Access Control).

5. Используйте NAC для проверки и блокирования устройств, которые не соответствуют политике безопасности.

6. Сегментируйте свою сеть на зоны безопасности для предотвращения распространения заражения и привязывайте контроль доступа к динамической сегментации.

7. Используйте инструменты инвентаризации и списки IOC (Indicators of Compromise) для определения приоритетности того, какие из ваших активов подвергаются наибольшему риску.

8. Обновляйте сетевые IPS-подписи, а также антивирусные и вредоносные инструменты для устройств.

9. Делайте резервное копирование систем, а затем храните эти резервные копии в автономном режиме, вместе с любыми устройствами и программным обеспечением, которые могут понадобиться в случае необходимости аварийного восстановления сети.

10. Убедитесь, что восстановление после вируса-вымогателя является частью вашей стратегии обеспечения непрерывности бизнеса и восстановления после чрезвычайных ситуаций (Business Continuity and Disaster Recovery). Определите вашу команду для восстановления, проведите учения и предварительно распределите обязанности, чтобы системы могли быть быстро восстановлены в случае взлома.

11. Обновите шлюзы электронной почты и веб-безопасности для проверки и фильтрации почтовых вложений, веб-сайтов и файлов на наличие вредоносных программ.

12. Убедитесь в наличии решений CDR (Content Disarm and Recovery) для деактивации вредоносных вложений.

13. Используйте песочницу для обнаружения и анализа новых или нераспознанных файлов, документов и программ в безопасной среде.

14. Блокируйте рекламу и сайты социальных сетей, не имеющих отношения к бизнесу.

15. Используйте сетевой доступ с нулевым доверием, включающий проверку наличия вирусов, чтобы пользователи не могли заразить критически важные для бизнеса приложения, данные или службы.

16. Используйте белые списки приложений, чтобы предотвратить загрузку или запуск несанкционированных приложений.

17. Предотвращайте использование несанкционированных SaaS-приложений с помощью решения CASB (Cloud Access Security Broker).

18. Используйте аналитические инструменты, чтобы определить, откуда пришел вирус-вымогатель, как долго он пробыл в вашей среде, убедиться, что вы удалили все его копии с каждого устройства, что он больше не вернется.

19. Планируйте действия вокруг самого слабого звена системы безопасности — людей, использующих ваши устройства и приложения. Обучение необходимо, но его возможности ограничены. Правильные инструменты, например защищенные почтовые шлюзы, могут устранить большинство, если не все фишинговые сообщения и вредоносные вложения.

20. Используйте людей, технологии и процессы, чтобы быстро собирать информацию об активных атаках в вашей сети и действовать в соответствии с ними, используя автоматизацию там, где это возможно. Это очень важно для противодействия современным продвинутым атакам.

Подводя итог нашей беседы, можно добавить: несмотря на то что сейчас мы все стараемся работать с максимальной отдачей, чтобы поддерживать свой бизнес, мы как никогда ранее уязвимы для преступников, которые пользуются этим кризисом. Вирусы-вымогатели и другие продвинутые угрозы не перестали эволюционировать лишь потому, что мы заняты. На самом деле, основываясь на нашем постоянном анализе ландшафта киберугроз, можно сказать обратное.

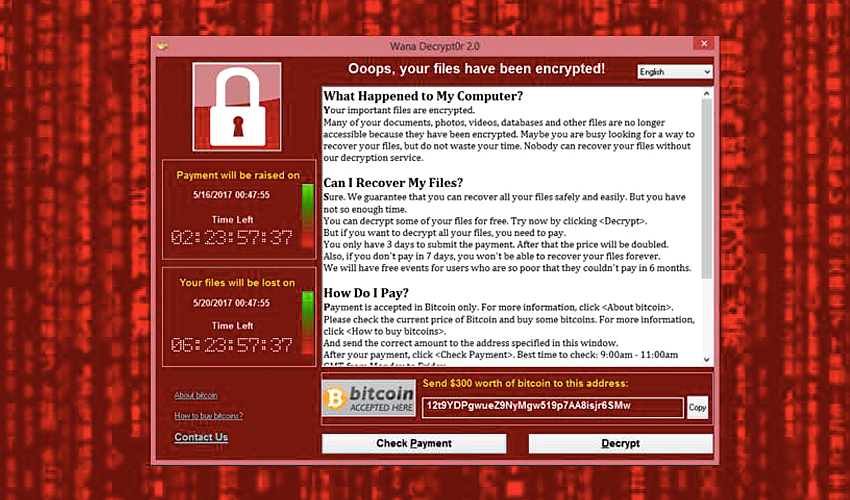

![]() Мы все еще можем увидеть новый массовый вирус-вымогатель как, например, WannaCry, просто потому, что есть гораздо больше уязвимостей, таких как BlueKeep и новейшая в SMBv3, которая была окрещена SMBGhost. Это просто вопрос времени

Мы все еще можем увидеть новый массовый вирус-вымогатель как, например, WannaCry, просто потому, что есть гораздо больше уязвимостей, таких как BlueKeep и новейшая в SMBv3, которая была окрещена SMBGhost. Это просто вопрос времени

Большинство организаций должны иметь свою стратегию удаленного доступа. Сейчас самое время принять к сведению шаги, описанные выше, провести тщательный обзор своей политики безопасности и внести необходимые изменения. Определите приоритеты и работайте над ними по очереди. Каждый шаг, который вы делаете сейчас для ужесточения ваших политик и практик, является предотвращенной угрозой. И с каждым шагом у вас будет все меньше поводов для беспокойства.

*технический директор Fortinet в России

Темы: Инновации