Пресечь кражу данных в зародыше

Многие организации сейчас переходят на операционные системы с ядром Linux не только в серверной составляющей корпоративной инфраструктуры, но и на рабочих местах пользователей. Вместо зарубежных платформ для организации цифрового рабочего пространства устанавливаются российские системы виртуализации. Специалистам «Киберпротекта» пришлось для отечественных операционных систем повторить практически весь тот путь, который был пройден для Windows, когда их продукт назывался еще DeviceLock DLP.

Работа по реализации контроля устройств для Linux-десктопов и переводу серверных компонентов системы на серверные российские операционные системы продолжалась около двух лет. Кстати, название продукта — «Кибер Протего» — переводится с латыни как «Киберзащита». Этот программный комплекс класса DLP (Data Leak Prevention) обеспечивает комплексную защиту от утечки данных с компьютеров, серверов и из виртуальных сред.

«Это достаточно сложная работа, требующая решения множества исследовательских задач, — рассказал в беседе со “Стимулом” директор направления систем информационной безопасности компании “Киберпротект” Сергей Вахонин. — Сейчас мы почти готовы к официальному выпуску новой версии, которая уже проходит опытно-промышленную эксплуатацию у ключевых заказчиков в “закрытом”, непубличном режиме. По плану в марте мы объявим, что все компоненты нашей DLP-системы полностью поддерживают отечественные ОС на основе Linux. Более того, нам удалось достичь высокой степени импортозамещения для решения одной из самых сложных задач информационной безопасности — контроля передачи данных в терминальных сессиях, теперь уже на базе Linux».

«Кибер Протего» пользуются заказчики самых разных уровней — от организаций Enterprise-масштаба, где обеспечивается контроль до десятков тысяч физических и виртуальных рабочих мест, до маленьких компаний с несколькими компьютерами.

«Наш DLP-комплекс — это прежде всего защита от утечки, не ограничивающаяся мониторингом событий и потоков данных. Наша основная миссия — пресечь кражу данных в зародыше. Это полноценный, подчеркну это слово, контроль большого спектра локальных каналов: флешки, принтеры, порты, прочие подключаемые устройства. Это высокоразвитый контроль множества каналов сетевых коммуникаций, начиная с обычных HTPP и SMTP протоколов, облачной электронной почты, мессенджеров, файлообменных сетей. Это мониторинг активности пользователей, срабатывающий на передачу конфиденциальных данных и другие значимые события, и возможность сканирования устройств в корпоративной сети для выявления чувствительных данных. И наконец, то, чего практически никто на мировом рынке настолько глубоко не умеет: защита от утечки данных при удаленных подключениях через терминальные сессии», — говорит Сергей Вахонин.

Самый защищенный доступ

В рамках терминальной сессии пользователь получает стерильную рабочую среду, созданную IT-службой. Это идеальный вариант обеспечить безопасность использования корпоративных данных по многим причинам. Такая среда содержит только те бизнес-инструменты и данные, которые необходимы пользователю непосредственно для решения поставленных перед ним задач.

Корпоративные данные в этой модели хранятся и обрабатываются строго на стороне корпоративной среды, пользователь же в терминальной сессии получает только результат обработки. Предоставленная через терминальный доступ виртуальная среда на ее корпоративной стороне может включать в себя предустановленные элементы защиты среды передачи данных, антивирусную защиту и другие средства ИБ.

Пользователь может получить защищенный доступ к корпоративной среде с помощью компьютеров и персональных устройств любого типа — тонкий клиент, ноутбук, планшет, смартфон. Все, что нужно сотруднику, — это клиент для удаленного доступа по протоколу RDP или его вариаций, в качестве терминального клиента также может использоваться любой веб-браузер, поддерживающий HTML5.

Возникает вопрос: есть ли для пользователя разница с точки зрения удобства — сидеть за обычным рабочим компьютером или выполнять задания через терминальную сессию?

«При современных каналах связи разницы никакой, — отвечает эксперт “Киберпротекта”. — Развернул на весь экран, и работай: рабочий стол, приложения, все как обычно. Нужно работать параллельно с локальными данными и приложениями — не проблема, запускайте терминальную сессию в отдельном окне. Тогда, к примеру, в одной части экрана будет какой-либо текст для работы, а в другом — сессия в терминальной среде».

Единственное, что нужно, чтобы подключиться к терминальному серверу, — установить у себя соответствующий клиент. Как правило, он совсем небольшой и практически всегда есть в открытом доступе или уже предустановлен вместе с операционной системой.

Как снизить риски

Место хранения корпоративных данных — ключевой вопрос для обеспечения их безопасности, считает Сергей Вахонин. По его мнению, чувствительная информация не должна храниться на личных компьютерах уже потому, что это неконтролируемое место. Даже корпоративные компьютеры не всегда обеспечены гарантированной защитой. Всегда ли доступ к данным должен быть прямым или можно перевести эту задачу в плоскость виртуализации?

«Рассмотрим гипотетическую ситуацию — работу обычного сотрудника на классической рабочей станции, где у него есть права что-то устанавливать, — рассказывает директор направления ИБ-систем “Киберпротекта”. — Ему дали в пользование некий корпоративный мессенджер, но ему этого мало — и вот он начинает на компьютере наворачивать еще какой-то мессенджер. Не факт, что этот мессенджер будет под контролем DLP-системы. Сейчас ему захотелось Discord, завтра TrueConf, потом еще что-то неведомое, недавно вышедшее на рынок. А в браузере сколько всего доступно? К примеру, современные файлообменники. Что мне мешает с рабочей станции туда зайти? Даже если стоит DLP-система, ей такой файлообменник может быть неизвестен».

По словам Сергея Вахонина, ни одна DLP-система не закроет всё. Подобрать «ключ» ко всем современным сетевым сервисам невозможно в принципе. Даже если они используют базовые протоколы, не всегда информация в них может быть проинспектирована DLP-системой. Уже просто потому, что каждый сервис использует свои метаданные и форматы вокруг базовых протоколов, универсального правила не существует. Если же сервис использует собственный, проприетарный и закрытый протокол, что характерно для ряда популярных мессенджеров, проблема контроля резко усугубляется.

«Напрашивается обработка данных там, где у пользователя нет ни прямого физического доступа, ни возможности обойти локальный DLP-контроль такими простыми способами. Как это реализовать? Через удаленную работу, использование терминальных серверов. Собственно, ключевое преимущество удаленной работы через терминальные сессии именно в том, что пользователь не работает с данными напрямую, он видит только результат их обработки, который доставляется на удаленный экран всего лишь картинкой. Да, здесь тоже возникает незащищенная точка в виде вывода данных на экран. Стопроцентной защиты не бывает, мы это должны понимать. Вопрос в том, как снизить риски», — поясняет эксперт.

В случаях, когда бизнес-процессы сотрудника более или менее формализованы и не требуется решать сложные, ресурсоемкие задачи, будет достаточно организовать работу сотрудника на тонком клиенте. Это компьютер без диска, который загружает легковесную операционную систему, а выполнение всех задач переносит на сервер. К такому «недокомпьютеру» можно подключить мышь, клавиатуру, монитор. На нем не выполняются никакие задачи и вычисления и не хранятся данные. На терминальном сервере, соответственно, создается ограниченная среда для работы, для каждой роли или группы сотрудников — определенный набор инструментов: у кого-то шире, у кого-то уже. К примеру, продавцу мобильного оператора чаще всего необходимы только программа для работы с клиентом и принтер.

![]() Хочешь поиграть в игры, хочешь использовать для общения некорпоративные мессенджеры? Не вопрос. Возьми телефон или личный ноутбук, играй, общайся. Никто ведь не запретит делать личные дела на личной технике. Вопрос только в том, чтобы на этой личной технике не оказалось корпоративных данных

Хочешь поиграть в игры, хочешь использовать для общения некорпоративные мессенджеры? Не вопрос. Возьми телефон или личный ноутбук, играй, общайся. Никто ведь не запретит делать личные дела на личной технике. Вопрос только в том, чтобы на этой личной технике не оказалось корпоративных данных

«Сотруднику в большинстве сценариев не нужна полноценная машина для его рабочих задач, достаточно моноблока, а на нем — жесткий диск с операционкой на базе Linux, которая только и умеет, что получать доступ к серверу через протокол удаленного рабочего стола. И эта модель потихонечку начинает входить в тренд. К примеру, один из наших клиентов традиционно предоставляет своим сотрудникам мощные машины, но на следующий год планирует провести НИР по исследованию перехода на терминалы. Слишком много возможностей, как они сказали, у пользователей, даже если они не администраторы на локальных станциях. А какие у вас возможности в терминальной среде, если там перечень предопределен? Делай свою работу. Хочешь поиграть в игры, хочешь использовать для общения некорпоративные мессенджеры? Не вопрос. Возьми телефон или личный ноутбук, играй, общайся. Никто ведь не запретит делать личные дела на личной технике. Вопрос только в том, чтобы на этой личной технике не оказалось корпоративных данных».

Конечно, в некоторых случаях модель с жестким ограничением набора инструментов в принципе не подходит. Человек может проводить какую-то работу, для которой ему всегда нужны новые инструменты. Взять, к примеру, журналиста. На одном интервью для удаленного общения нужен Skype, поскольку собеседнику другой вариант неудобен, для другой беседы подойдет только «Яндекс Телемост», в следующий раз — TrueConf или Zoom. Но все же модель с ограниченным списком используемых приложений покрывает большинство классических офисных специальностей.

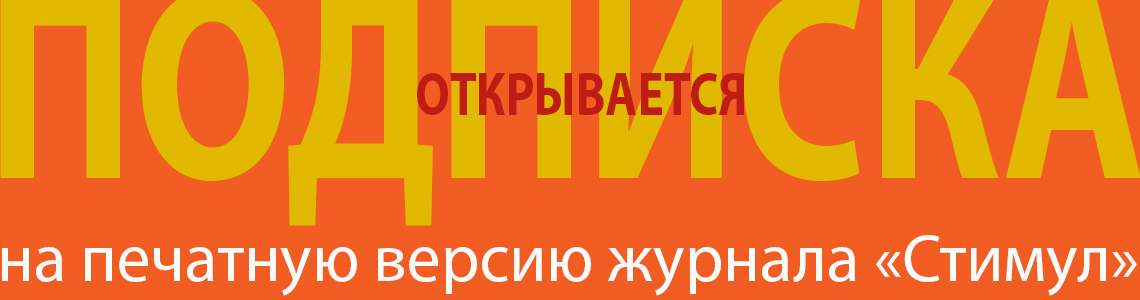

В результате у работника есть только картинка на экране с текущими данными, в арсенале, предустановленном на удаленном рабочем столе, — только необходимые программы. Чтобы перенести корпоративные данные с терминального сервера на локальный компьютер (если это не тонкий клиент, а обычная рабочая станция), придется использовать системный буфер обмена, или сохранять их на перенаправленные в терминальную сессию диски, или печатать на перенаправленных принтерах, когда они становятся доступными внутри терминальной сессии. Отсюда напрашивается логичный вывод о необходимости поставить эти механизмы передачи данных под контроль. Базовые инструменты защиты в терминальных серверах уже включают в себя минимальные возможности. Можно запретить пользование буфером обмена, отключить перенаправленные флешки и принтеры. В то же время этот инструментарий не обладает необходимой гибкостью — нет ни возможности задать частичные ограничения, ни избирательные отключения для отдельных сотрудников, да и с протоколированием и анализом того, что делали пользователи, тоже все печально. Вывод прост: к собственно стерильной среде к ней следует применять и специализированный инструментарий контроля передачи данных.

«Поэтому сейчас, к примеру, в большинстве крупных банков это стандартная модель безопасности — доступ к данным и корпоративным системам через терминальные сессии. Более того, распространена практика, когда доступ в интернет с рабочих компьютеров закрыт. Ты сидишь на рабочем месте, у тебя есть компьютер, ты пишешь какие-то документы, формируешь отчеты, предоставлены различные доступы к разнообразной информации внутри корпоративной сети. Чтобы зайти в интернет, надо подключиться к определенному терминальному серверу, на нем — один-два предустановленных браузера», — поясняет Сергей Вахонин.

Лазейки все равно есть

Будем откровенны: риски остаются и в такой модели. Проблема первая: картинку можно сфотографировать. Конечно, на рынке есть решения, предлагающие защиту от фотографирования экрана, но, по словам экспертов, это скорее маркетинговый ход, чем полноценная защита. Если фотографировать открыто, нейросеть ситуацию распознает, а если перед телефоном, к примеру, поставить чашку, то модель ломается и искусственный интеллект уже не поймет, что идет фотографирование. Самое простое — можно важные данные переписать на листок или запоминать и записывать порционно в укромных местах.

В то же время с точки зрения угрозы утечки данных такая проблема актуальна только в некоторых случаях, чаще всего это так называемый мобильный пробив. Например, чтобы выяснить в некоей организации данные конкретного человека. Что касается хищения большого объема информации — баз данных, клиентских таблиц, персональных данных множества людей — это уже не работает. Ведь каждую фотографию надо обработать, распознать определенной программой, извлечь оттуда информацию, а это слишком долго.

«Риск хищения небольших объемов данных всегда будет высоким. Это надо признать, принять и думать, как свести его к нулю. Если на одном экране настолько чувствительная информация, что ее хищение может привести к значительным проблемам, то в первую очередь следует думать о механизмах предоставления доступа и степени доверия тем, кому такой доступ предоставляется. Иначе для доступа к такой информации придется сажать людей в специальную комнату с видеокамерами и, допустим, человеком, который будет за этим следить», — говорит Сергей Вахонин.

![]() Если фотографировать открыто, нейросеть ситуацию распознает, а если перед телефоном, к примеру, поставить чашку, то модель ломается и искусственный интеллект уже не поймет, что идет фотографирование. Самое простое — можно важные данные переписать на листок или запоминать и записывать порционно в укромных местах

Если фотографировать открыто, нейросеть ситуацию распознает, а если перед телефоном, к примеру, поставить чашку, то модель ломается и искусственный интеллект уже не поймет, что идет фотографирование. Самое простое — можно важные данные переписать на листок или запоминать и записывать порционно в укромных местах

Еще один легкодоступный канал хищения — через электронную почту. К примеру, можно написать черновик, его не отправлять, а потом зайти в корпоративную (или личную) почту через веб-браузер с другой машины, открыть черновик и вытащить оттуда конфиденциальную информацию. Полнофункциональные DLP-системы эту «дыру» с черновиками умеют отрабатывать, но полноценно решить проблему использования почтовых ящиков с любых устройств, включая личные телефоны, можно только через доступ к почтовым серверам через терминальные сессии.

Рассмотрим также, в чем особенность протоколов, которые обеспечивают работу в рамках терминальной сессии. Они не только выдают картинку с текущей рабочей информацией, но также передают и принимают данные. В первую очередь речь идет о системном буфере обмена, для работы с которым используются всем известные комбинации клавиш Ctrl + C — Ctrl + V, копировать и вставить. Передача данных через системный буфер обмена возможна как в направлении на терминальный сервер, так и с него на рабочую станцию. Чаще всего, чтобы исключить такие хищения, когда пользователь может взять файл с терминального сервера и перенести его на свою машину или, наоборот, занести на терминальный сервер зараженный вирусом файл, буфер обмена просто отключают в том или ином направлении. Это рабочий инструмент, но совершенно не гибкий.

«Другая проблема, — рассказывает Сергей Вахонин, — это перенаправленные устройства. К примеру, инженер приехал к клиенту и ему нужно перебросить сделанные фотографии объекта на сервер организации. Он подключает флешку к своему компьютеру, и терминальные сервера предлагают простой механизм для работы с ней — так называемые перенаправленные устройства. Да, это удобно. Но это еще один возможный канал утечки, ведь открывается возможность не только переносить данные с флешки, но и на нее. Эта флешка на сервере становится диском, и он не понимает, что он пишет на какой-то носитель информации, находящийся за триста километров, он пишет у себя. Еще один способ передачи данных — канал печати. Домашний принтер перенаправляется на сервер, и можно печатать все, что угодно. Устройства, принтеры и буфер обмена данными — три основные дыры в безопасности в модели удаленного доступа, и с ними надо что-то делать».

Оптимальное решение

DLP-системы, подобные «Кибер Протего», как раз и нужны для того, чтобы справиться с такими вызовами. Основные игроки помимо «Киберпротекта», чьи продукты в той или иной степени контролируют передачу информации в рамках терминальных сессий, — национальные чемпионы InfoWatch и Zecurion, а также SearchInform, ГК «Солар».

«Мы достаточно давно реализовали функциональность полноценного DLP-контроля при удаленном доступе, — утверждает Сергей Вахонин. — К примеру, возьмем буфер обмена. Наш продукт позволяет избирательно, с точностью до конкретных пользователей и определенных типов данных, контролировать передачу данных через буфер обмена как на терминальный сервер, так и с него, в четком соответствии с политиками для каждого направления в раздельности. Более того, реализован анализ содержимого данных, передаваемых через буфер обмена. Например, чтобы распознать, является ли тот набор символов, который пользователь копирует в буфер обмена, ссылкой или содержит данные определенного типа, такие как номера СНИЛС, паспортов, кредитных карт и так далее. “Кибер Протего” позволяет не просто включить или выключить передачу данных в разных направлениях, а разобрать, что именно пересылается, и тогда уже принять автоматически решение о запрете или разрешении передавать эти данные», — говорит Сергей Вахонин.

Когда специалист отдела безопасности понимает, какого типа данные конфиденциальны, он может создавать правила, которые на них чутко реагируют. К примеру, пользователь пытается скачать с удаленного рабочего стола через буфер обмена некий документ. Какие варианты реакции возможны? Ведь не только на запретах строится информационная безопасность.

«В “Кибер Протего” возможно задавать политики, определяющие самые разные варианты реакции системы при обнаружении конфиденциальной информации и в принципе для использования буфера обмена и перенаправленных устройств. Можно радикально все вырубить и точечно включать: инженеру Иванову завтра предоставить доступ с двенадцати ноль-ноль до четырнадцати ноль-ноль, чтобы он, будучи на площадке клиента, скачал установочные файлы, и при этом зафиксировать все, что он скачивал. Но только Иванову, а не другим, и только эти файлы. Можно открыть доступ всем, но блокировать попытки передачи документов с определенными признаками, включая наличие персональных или конфиденциальных данных, для этого реализованы различные технологии проверки содержимого, работающие непосредственно в моменте передачи данных. Можно также организовать оперативное уведомление специалистов служб безопасности при срабатывании определенных правил — как через почту, так и через стандартные протоколы Syslog. В рамках журналирования происходящих событий можно не только само событие фиксировать сухими данными в логе, но и дополнить его видеозаписью экрана», — поясняет Сергей Вахонин.

Помимо функции контроля передачи данных на уровне «разрешить или запретить» необходимо помнить и о другом эффективном инструменте, который дополняет вышеперечисленные. Речь идет о мониторинге событий и анализе накопленных данных. Специализированный DLP-продукт, работающий на контроле терминальных сессий, должен еще и записать события, которые происходили, чтобы их можно было проанализировать впоследствии. Такой анализ позволит выявить, например, злоумышленников, пытающихся замаскировать конфиденциальные данные среди незначительных.

![]() Основные игроки помимо «Киберпротекта», чьи продукты в той или иной степени контролируют передачу информации в рамках терминальных сессий, — это национальные чемпионы InfoWatch и Zecurion, а также SearchInform, ГК «Солар»

Основные игроки помимо «Киберпротекта», чьи продукты в той или иной степени контролируют передачу информации в рамках терминальных сессий, — это национальные чемпионы InfoWatch и Zecurion, а также SearchInform, ГК «Солар»

Если терминальный сервер работает в условном режиме интернет-киоска, когда через него предоставляется выход в интернет, то буфер обмена открывается для переноса данных из Сети на рабочие станции. При этом функция посредника между пользователем и веб-ресурсами в Сети, которым является терминальный сервер, ставится под четкий контроль со стороны DLP-системы, установленной на терминальном сервере.

«Что пользователь может передать в Сеть со своей рабочей станции? Документы? Таблицы? Не всегда это допускается в модели ИБ. А если обычные ссылки на веб-сайты? Это уже вопрос удобства, и это есть смысл разрешить. Внутри такой ссылки можно, конечно, скопировать и передать какие-то данные, но возникает вопрос объема, — поясняет Сергей Вахонин. — Много ли можно уместить в 300 символов? Такая модель выхода пользователей в интернет через терминальные сессии, контролируемые нашей DLP-системой, эффективно работает в крупнейших российских банках. И до сих пор эти банки не видят альтернативы нашему решению, а мы при этом продолжаем развивать нашу систему, предлагая решение уже не только для Windows-серверов, но и в рамках импортозамещения для терминальных серверов на Linux».

В этой модели, кстати, функция мониторинга и анализа событий тоже играет огромную роль. К примеру, пользователь, получив доступ в интернет, открывает в опубликованном браузере облачный блокнот и разрешенные для передачи через терминальный сервер ссылки набрасывает туда, а не в адресную строку, как ожидалось. И не просто ссылки — а с небольшими вставками защищаемой информации. Потом уже он сможет их обработать и вырезать нужные данные парсером. С точки зрения контролирующей этот процесс передачи DLP-системы нарушений нет, ведь ссылки передавать разрешено, а в них может быть практически любой текст. Но существует также понятие аномалий, которые можно и нужно выявлять, анализируя данные журналов. Такой инструментарий также предусмотрен, например, в рамках аналитического досье пользователя в DLP-системе.

От «ТехУспеха к национальным чемпионам

«Киберпротект» — российский разработчик ПО для защиты данных, резервного копирования и восстановления виртуальных, физических и облачных сред. Компания зарегистрирована в 2016 году в Москве.

Флагманский продукт — система резервного копирования «Кибер Бэкап». Компания также представляет на рынке облачные решения. Среди крупнейших партнеров-провайдеров — МТС Cloud, VK Cloud, Yandex.Cloud.

«Киберпротект» — один из ключевых игроков в сегменте DLP (Data Loss Prevention, ПО для предотвращения утечек конфиденциальных данных в корпоративной сети). Основные заказчики — частные и государственные компании и организации, компании финансового сектора и других отраслей.

«Киберпротект» также предлагает решение для гиперконвергентных сред «Кибер Инфраструктура», которое включает в себя виртуализацию и хранилище данных. В портфеле компании есть еще один продукт, живущий на стыке инфраструктурных решений и продуктов для ИБ, — корпоративная система безопасного файлового обмена «Кибер Файлы».

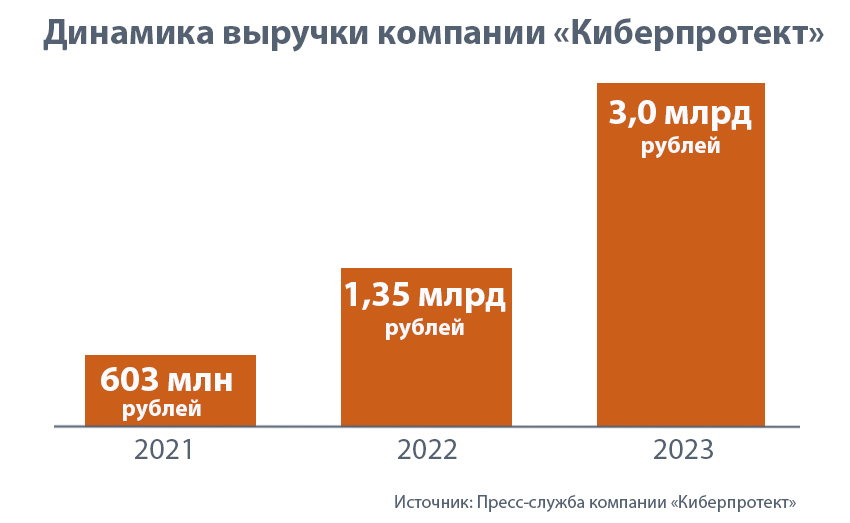

Выручка компании в последние годы росла более чем в два раза ежегодно и в 2023-м составила 3 млрд рублей.

«Киберпротект» входит в состав трех ключевых российских отраслевых ассоциаций: АПКИТ, АРПП «Отечественный софт», «Руссофт». Решения «Киберпротекта» получили много отраслевых наград. «Киберпротект» становился лидером рейтинга «ТехУспех» среди малых компаний. Компания — лауреат Национального конкурса «ПРОФ-IT.Инновация», участник проекта «Национальные чемпионы».

Темы: Компания